Datensicherheit: Strategien zum Schutz

Lassen Sie uns daher gemeinsam ergründen, wie wichtig es ist die richtige Strategie festzulegen und einen geeigneten Schutzplan zu erstellen. Denn eine korrekte Data Protection Strategie muss über die Implementierung des traditionellen Backup-Konzepts hinausgehen. Dieses allein reicht möglicherweise nicht mehr aus, um die ordnungsgemäße Verwaltung und Speicherung von Dateien und Informationen zu gewährleisten, und vor allem ist es nicht geeignet, um diese im Falle einer Beschädigung sofort wiederherzustellen.

Data Protection und GDPR: seit einigen Jahren eng verbunden

Durch Cookie-Anfragen von Online-Portalen und internem Management aufgrund von ISO-Vorschriften wissen wir inzwischen alle, dass Datenschutz ein heißes Thema ist und in Unternehmen zunehmend strukturiert wird. Außerdem werden neben Unternehmensdaten auch personenbezogene Daten (von Mitarbeitern und Kunden) verwaltet, und zu diesem Thema spricht die GDPR-Verordnung eine klare Sprache: technische und organisatorische Sicherheitsmaßnahmen, einschließlich Backup und Wiederherstellung, müssen getestet, überprüft und regelmäßig auf ihre Wirksamkeit hin bewertet werden (Buchstabe c; Absatz 1; Art. 32 der GDPR-Verordnung).

Es besteht kein Zweifel daran, dass geeignete Lösungen zur Sicherung und Wiederherstellung von Daten im Bedarfsfall erforderlich sind. Vor allem um die Kontinuität des Business zu gewährleisten, die unerlässlich ist für Unternehmen eines jeden Sektors.

Seitdem Unternehmen eine starke Digitalisierung und Automatisierung von Prozessen erfahren haben, sind neue und unzählige Gefahren hinzugekommen, die die Geschäftskontinuität und Datenintegrität bedrohen. Die bekannteste davon ist sicherlich die Ransomware Crypto Locker, die in den letzten Jahren vielen Unternehmen erhebliche Unannehmlichkeiten bereitet hat. . Es kann also leicht passieren, dass man von einem solchen Angriff getroffen wird. Der dadurch ausgelöste Dominoeffekt kann sich auf alle mit dem Unternehmensnetz verbundenen Geräte auswirken. Infolgedessen können die darauf gespeicherten Daten verschlüsselt und unzugänglich gemacht werden. In einem massiv vernetzten Unternehmenssystem kann der Schaden katastrophale Formen annehmen.

Bei solch einem Angriff besteht die Lösung zur Wiederherstellung darin, auf verfügbare Backup-Kopien zurückzugreifen.

“Aber reicht das Backup für die Wiederaufnahme der Geschäftstätigkeit aus? Und wie wichtig ist die Zeitspanne zwischen Ausfall und Wiederaufnahme des Betriebs?”

Glossar: RPO & RTO

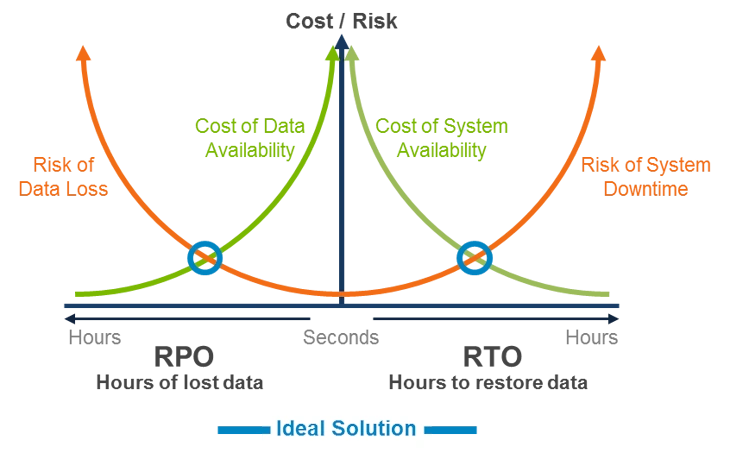

Zum besseren Verständnis der folgenden Abschnitte ist es notwendig, zwei sehr wichtige Begriffe rund um die Backup-Strategien einzuführen: RPO und RTO.

RPO (Recovery Point Objective): wie viele Daten kann ich mir leisten zu verlieren?

RPO ist die Metrik, die jene Zeit angibt, welche von der letzten Sicherung/Replikation bis zum Eintreten der Katastrophe verstrichen ist. Je häufiger die Sicherung/Replikation erfolgt, desto weniger massive Datenverluste treten auf.

RTO (Recovery Time Objective): wie viel Zeit kann ich mir leisten um wieder operativ zu werden?

Das Konzept der RTO bezieht sich auf die Zeit zwischen der Katastrophe und der vollständigen Wiederherstellung der Systeme. Wenn ich mir zum Beispiel nicht einmal eine Minute Unterbrechung leisten kann, ist meine RTO gleich Null.

Der Downtime gegen Null

Eine Downtime-Strategie gegen Null, die nahezu keine Ausfallzeiten vorsieht, ist natürlich die beste die man sich vorstellen kann. Um dies zu erreichen, kann man sich jedoch nicht einfach auf ein herkömmliches Backup verlassen, bei dem manchmal sehr lange Zeiträume für den Restore verlorener Daten erforderlich sind, oft mehrere Tage. Normalerweise führen Unternehmen täglich über Nacht Backups durch, was bedeutet, dass zwischen den Backups 24 Stunden ungesicherte Daten liegen. Das RPO (Recovery Point Objective) liegt in diesem Fall bei mindestens 24 Stunden.

Ganz zu schweigen von dem Problem des vollständigen und/oder dauerhaften Verlusts eines Teils der Daten.

Es ist daher notwendig an ein System zu denken, das Backups und/oder Snapshots der gesamten virtualisierten Infrastruktur in sehr kurzen Intervallen, z.B. alle 10 Minuten, ermöglicht, um das RPO so weit wie möglich zu reduzieren.

Dies sind zwei wesentliche Messgrößen für den Erfolg der eigenen Cybersicherheits-Strategie, und die Unvollständigkeit dieser Messgrößen könnte die Auswirkungen der Katastrophe verlängern. Sobald diese Metriken definiert sind, kann man die geeignetste Strategie zur Wiederherstellung der Unternehmenssysteme im Katastrophenfall wählen. Eine Entscheidung die stark davon abhängt, wie das Unternehmen das Risiko einschätzt, aber auch und vor allem von der Beratung durch einen IT-Partner, der auf Detection & Response Strategien und Managed Firewall achtet.

Mit welchen Lösungen können also die Sicherheit von Unternehmensdaten und RPOs verbessert werden?

Die beste Lösung, insbesondere im Hinblick auf die inhärente Reaktionsfähigkeit auf das Angriffsproblem, ist eine verwaltete Backup-Lösung. In diesem Fall werden die Daten Ihres Unternehmens täglich lokal auf einem Speichergerät gesichert, aber auch über eine Cloud in externe, hochmoderne Datacenter repliziert. Vor der Übertragung in Cloud Computing-Dienste werden die Dateien verschlüsselt, so dass sie sicher übertragen werden können.

Die ordnungsgemäße Durchführung des Backups durch externe Techniker und engagierte Systemadministratoren, die den Prozess ständig überwachen ermöglicht es, sich dem Downtime Null zu nähern. Dies geschieht entweder Remote oder On-Premise, wenn der Kunde den Backup-Prozess auf seinen Servern durchführen möchte. Von grundlegender Bedeutung sind auch ein Disaster Recovery Plan, also die Gesamtheit der Wiederherstellungsmaßnahmen, und ein Business Continuity-Plan, der die Präventions- und Wiederherstellungssysteme umfasst.

Eine weitere mögliche Lösung ist sicherlich die Wahl einer hyperkonvergenten Speicher- und Serverinfrastruktur, die vor allem dann in Betracht gezogen werden sollte, wenn Sie über eine engagierte und geschulte IT-Abteilung in Ihrem Unternehmen verfügen.

Bild von quest.com