Die Schwachstellen Ihrer Netzwerke erkennen

Viele Unternehmen sind überzeugt, ihr Firmennetzwerk mit einem Antiviren-Programm ausreichend geschützt zu haben, zumal sie meinen, ihr Betrieb stelle sowieso kein attraktives Ziel für IT-Attacken dar. Dabei wird übersehen, dass viele Cyber-Angriffe unspezifisch, ungezielt und auf die Masse ausgelegt sind, sodass alle in das Netzwerk eingebundenen Geräte eine Schwachstelle und ein potentielles Risiko darstellen.

Mit unserem Vulnerability Assessment (Verwundbarkeitstest) können Sie vorab die Schwachstellen Ihres Netzwerks erkennen und geeignete Gegenmaßnahmen zum Schutz festlegen.

Schwachstellen verwalten

Sind Sie sicher, dass Sie die Sicherheitsanforderungen Ihres Firmennetzwerks nicht unterschätzen? Ergreifen Sie die nötigen Gegenmaßnahmen!

Ein Verwundbarkeitstest ist daher von extremer Wichtigkeit für jedes Unternehmen und kann unter Umständen überlebenswichtig sein.

Wir stehen Ihnen unterstützend und beratend zur Seite, um den bestmöglichen Schutz für Ihr Firmennetzwerk zu konzipieren. Unsere Strategie fußt auf drei Kernelementen:

Risikoanalyse

Mit einem proaktiven Ansatz in puncto Sicherheit können wir die Risiken, die auf Ebene der gesamten IT-Infrastruktur vorliegen, bestmöglich verstehen und beurteilen.

Service Report

Wir erläutern Ihnen die Ergebnisse unserer Analyse und die erkannten Schwachstellen in einem detaillierten Bericht

Support und Beratung

Das Assessment bildet die Grundlage, um Ihnen alle Maßnahmen unterbreiten zu können, die für eine höhere Sicherheit Ihres Firmennetzwerks erforderlich sind

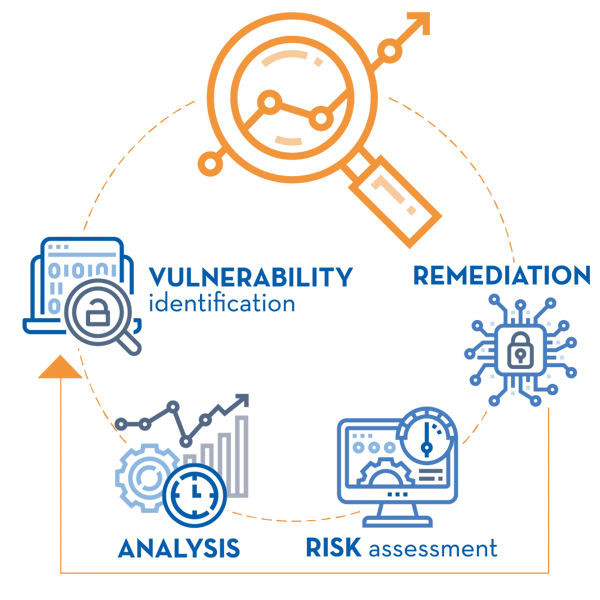

Schwachstellen analysieren

Was ist ein Vulnerability Assessment?

Die Schwachstellenanalyse ist ein umfassender Check-Up Ihres IT-Systems, der möglichst viele Schwachstellen identifiziert und somit den Grad der Gefährdung und Vulnerabilität Ihrer betrieblichen IT-Infrastruktur gegenüber Angriffen ermittelt.

Die detaillierte Dokumentation durch unsere Experten-Teams liefert Ihnen eine Übersicht über alle möglichen Maßnahmen, die sie zum Schutz Ihrer Daten und des Firmennetzwerks und zur Gestaltung einer DSGVO-konformen Lösung ergreifen können.

Dienstleistungsniveaus

Wählen Sie den Dienst, der Ihren Sicherheitsanforderungen entspricht

Vulnerability Assessement

Um die Schwachstellen eines IP-Netzes zu definieren, zu identifizieren, zu klassifizieren und nach Priorität einzustufen. Diese Analyse liefert eine Liste der kritischen Bereiche, geordnet nach Schweregrad und Risikolevel.

DIE EINZELNEN PHASEN:

1. Network Discovery: Bestimmt, wie viele Systeme maximal in einem Netzwerk aktiv sind.

2. Service Scanning: Identifiziert für jedes erkannte System die darauf befindlichen Dienste.

3. Vulnerability Detection: Jeder erkannte Dienst wird einer Reihe von spezifischen Schwachstellen-Tests unterzogen.

4. Service Report: Sie erhalten einen Bericht, der die kritischen Aspekte und die technischen Details der erkannten Schwachstellen beschreibt.

5. Customer Meeting: In einem gesonderten Meeting präsentieren und erläutern wir Ihnen das Dokument und die dort enthaltenen Ergebnisse.

Die im Rahmen des VA1 erkannten Schwachstellen werden genutzt, um Cyberangriffe unter kontrollierten Bedingungen zu simulieren. Abschließend werden dies Testergebnisse analysiert und die erforderlichen Gegenmaßnahmen definiert.

DIE EINZELNEN PHASEN:

1. Brute Force: Sogenannte „Brute-Force-Angriffe“ werden durchgeführt.

2. Vulnerability Exploit: Erkannte Schwachstellen werden zur Durchführung realer Angriffe genutzt.

3. Service Report: Der Kunde erhält einen Bericht mit einer Analyse des Verwundbarkeitslevels jeder erkannten Schwachstelle.

4. Customer Meeting: In einem gesonderten Meeting präsentieren und erläutern wir Ihnen das Dokument und die dort enthaltenen Ergebnisse.

DIE VORTEILE DER BEWERTUNG MIT ACS

Profitieren Sie von den Vorteilen der ACS-Services, um Ihre Unternehmen erfolgreich zu schützen

Prävention

Identifizierung der Sicherheitslücken und der Möglichkeiten, zukünftigen Angriffen vorzubeugen

Kontrolle

Vollständige Übersicht über Ihre Infrastruktur und alle Geräte

Verbesserungen

handfester Nachweis der firmenseits erfolgten Datenschutz-Maßnahmen im Sinn einer DSGVO-konformen Lösung

Garantie

Die Auswertung ist im Rahmen von Zertifizierungen einsetzbar (ISO27001 usw.)