Die häufigsten Arten von Hackerangriffen und wie man sie verhindert

Hackerangriffe sind in der heutigen digitalen Welt zu einer ständigen Bedrohung geworden. Mit der zunehmenden Nutzung von Technologie nimmt auch die Häufigkeit dieser bösartigen Angriffe stetig zu. Insbesondere sind Hackerangriffe in Italien im Jahr 2022 um 169% gestiegen, laut den im Clusit-Bericht gesammelten Daten.

Ein Hacker ist, wörtlich aus dem Englischen übersetzt, jemand, der schneidet, bricht, einen Weg öffnet und Computerexperten bezeichnet, die ihre Fähigkeiten nutzen, um die Technologie zu "untergraben", entweder zu ethischen oder kriminellen Zwecken. Obwohl es auch Formen von Hacking gibt, die die Entwicklung und Verbesserung bestehender Systeme und Anwendungen fördern, bedeutet Hacking in der kollektiven Vorstellung, zu versuchen, ein öffentliches oder privates Computersystem zu verletzen, um Geld, Daten oder beides zu erpressen. Im Laufe der Jahre ist nicht nur die Anzahl der Angriffe gestiegen, sondern es haben sich auch die Arten von Cyberangriffen erhöht und diversifiziert. In diesem Artikel werden wir die wichtigsten und riskantesten für die Cybersicherheit betrachten.

Denial-of-Service (DoS) und Distributed Denial-of-Service (DDoS) Angriffe

DoS- und DDoS-Angriffe gehören zu den häufigsten und riskantesten Arten von Hackerangriffen. Diese Angriffe überlasten die Ressourcen eines Systems (z.B. eines Servers oder einer Website), wodurch es nicht mehr in der Lage ist, Serviceanfragen zu beantworten und tatsächlich unbrauchbar wird, bis die Entwickler die Situation wiederhergestellt haben.

Wie DoS und DDoS Angriffe funktionieren

Ein DoS-Angriff verwendet ein Botnet, eine Gruppe infizierter Systeme, um die Ressourcen eines Systems mit Verbindungsanfragen zu überfluten und es so unfähig zu machen zu antworten. Ein DDoS-Angriff hingegen wird von zahlreichen Botnets gestartet, die mit bösartiger Software infiziert sind und von einem oder mehreren Hackern kontrolliert werden, wodurch er viel schneller in der Lage ist, die Ressourcen zu sättigen.

Arten von DoS und DDoS Angriffen

Es gibt verschiedene Arten von DoS- und DDoS-Angriffen, darunter die am häufigsten vorkommenden TCP SYN Flood-Angriff, der Teardrop-Angriff, der Smurf-Angriff und der Ping-of-Death-Angriff sowie Botnets.

Wie man DoS und DDoS Angriffe verhindert

Um DoS- und DDoS-Angriffe zu verhindern, kann man sich mit einer Managed Firewall ausstatten, die so konfiguriert ist, dass sie eingehende SYN-Pakete blockiert, die Größe der Verbindungsqueue erhöhen, das Timeout auf offene Verbindungen verringern und Intrusion-Detection-Systeme verwenden.

SQL Injection Angriffe

Ein SQL-Injection-Angriff findet statt, wenn ein Hacker eine Schwachstelle im Code einer Webanwendung ausnutzt, um schädliche SQL-Befehle einzufügen und auszuführen.

Wie SQL Injection Angriffe funktionieren

Bei einem SQL-Injection-Angriff fügt der Hacker schädlichen SQL-Code in ein Eingabefeld der Webanwendung ein. Wenn die Anwendung den Code ausführt, kann sie sensible Daten preisgeben, Daten ändern oder löschen oder andere schädliche Aktionen ausführen. Es handelt sich um einen Angriff, der keine komplexen Geräte benötigt und von jedem PC, der mit dem Internet verbunden ist, gestartet werden kann.

Wie man SQL Injection Angriffe verhindert

Um SQL-Injection-Angriffe zu verhindern, ist es wichtig, parametrisierte Abfragen oder gespeicherte Prozeduren zu verwenden, alle Eingabedaten zu validieren und zu bereinigen und die Datenbankprivilegien zu beschränken. Auch hier gelten alle klassischen Empfehlungen im Bereich der Cybersicherheit, wie die Aktualisierung der eigenen Systeme und die Nutzung von Sicherheitsdiensten oder -systemen wie Managed Detection and Response und Antivirus.

Malware Angriffe

Malware ist eine schädliche Software, die, wenn sie in einem System installiert ist, Computersysteme schädigen oder deaktivieren und sich innerhalb der Netzwerkinfrastruktur ausbreiten kann. Zu den bekanntesten Malware gehören Ransomware, Trojaner, polymorphe Viren, Adware und Spyware.

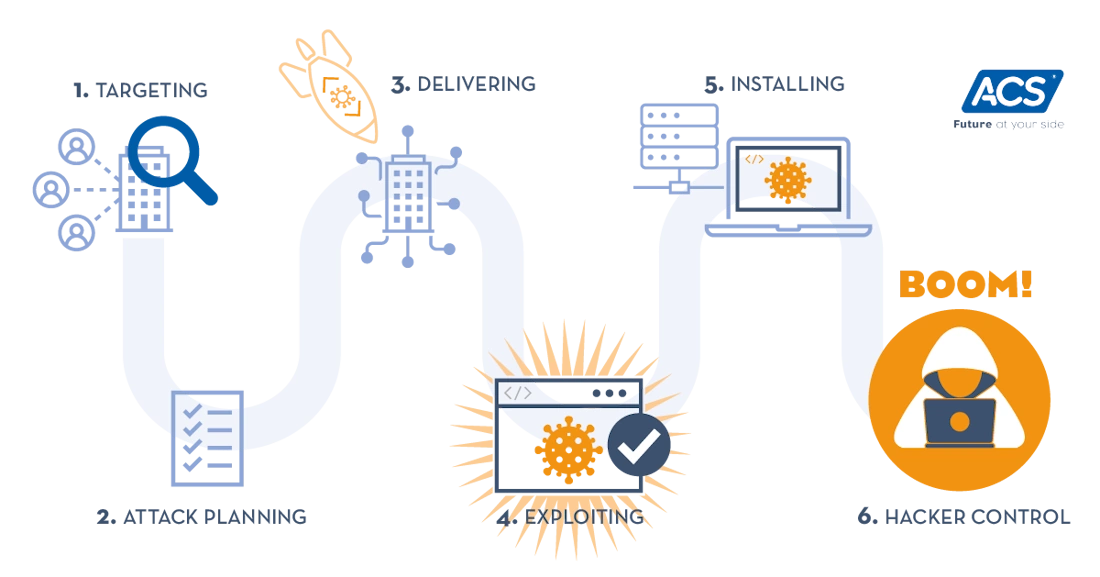

Wie Malware Angriffe funktionieren

Malware kann durch E-Mails, schädliche Websites, Software-Downloads oder infizierte Speichergeräte verbreitet werden. Einmal auf einem Computer installiert, wird die Malware hauptsächlich verwendet, um Daten zu stehlen, Dateien zu beschädigen oder Probleme zu verursachen, um Lösegeld zu erpressen.

Wie man Malware Angriffe verhindert

Um Malware-Angriffe zu verhindern, ist es wichtig, das Betriebssystem aktuell zu halten, zuverlässige Antiviren- oder Endpunkterkennungssoftware zu verwenden, Software nur von vertrauenswürdigen Quellen herunterzuladen und bei verdächtigen E-Mails und Nachrichten vorsichtig zu sein.

Cross-Site Scripting-Angriffe (XSS)

XSS-Angriffe treten auf, wenn ein Hacker schädliche Skripte in Webseiten einfügt, die von Benutzern angezeigt werden, mit der Absicht, Daten zu stehlen, das Verhalten der Website zu manipulieren oder Malware zu installieren.

Wie XSS-Angriffe funktionieren

Bei einem XSS-Angriff nutzt der Hacker eine Schwachstelle auf einer Website aus, die es ermöglicht, clientseitigen Code (wie JavaScript) in von Benutzern angezeigte Webseiten einzufügen. Die Folgen können potenziell katastrophal sein: vom Diebstahl von Login-Daten bis hin zu Zahlungskartendaten.

Wie man XSS-Angriffe verhindert

Um XSS-Angriffe auf Ihrer Website zu verhindern, ist es wichtig, alle Eingabedaten zu validieren und zu bereinigen, Hosting-Dienste und CMS auf dem neuesten Stand zu halten, Content-Security-Policies zu verwenden und Schutzmaßnahmen gegen XSS im Code der Website zu implementieren.

Man-in-the-Middle-Angriffe (MitM)

Ein MitM-Angriff tritt auf, wenn ein Hacker sich in die Kommunikation zwischen zwei Parteien einschaltet, beispielsweise einem Client und einem Server, ohne dass diese Parteien davon wissen.

Wie Man-in-the-middle Angriffe funktionieren

Bei einem MitM-Angriff kapert der Hacker eine Sitzung zwischen einem vertrauenswürdigen Client und einem Netzwerkserver. Der Computer des Hackers ersetzt seine IP-Adresse durch die des vertrauenswürdigen Clients, so dass der Server glaubt, er kommuniziere weiterhin mit dem echten Client.

Arten von MitM-Angriffen

Es gibt verschiedene Arten von MitM-Angriffen, die sich hauptsächlich darin unterscheiden, auf welcher Plattform sie durchgeführt werden. Die gebräuchlichsten sind Session-Hijacking, IP-Spoofing, Replay-Angriffe und Man-in-the-Browser-Angriffe.

Wie man MitM-Angriffe verhindert

Verschlüsselung und digitale Zertifikate bieten effektiven Schutz gegen MitM-Angriffe und gewährleisten sowohl die Vertraulichkeit als auch die Integrität der Kommunikation. Darüber hinaus sollten Sie, um diese Hackerangriffe zu verhindern, besonders vorsichtig sein, wenn Sie öffentliche WLAN-Netze nutzen oder verdächtige Links erhalten.

Phishing und Spear Phishing

Phishing und Spear Phishing sind Täuschungstechniken, die verwendet werden, um sensible Informationen wie Benutzernamen, Passwörter und Kreditkartendaten zu erlangen.

Wie Phishing und Spear Phishing funktionieren

Bei einem Phishing-Angriff sendet der Hacker eine gefälschte E-Mail oder Nachricht, die scheinbar von einer legitimen Organisation stammt. Das Ziel ist es, den Benutzer dazu zu bringen, kompromittierte Dateien herunterzuladen oder auf gefälschte Links zu klicken, um sensible Informationen preiszugeben. Spear Phishing ist eine gezieltere Form des Phishing, bei der sich der Hacker auf ein bestimmtes Individuum oder eine bestimmte Organisation konzentriert.

Wie man Phishing und Spear Phishing verhindert

Um Phishing und Spear Phishing zu verhindern, ist es wichtig, nicht auf verdächtige E-Mails oder Nachrichten zu antworten, nicht auf unbekannte Links zu klicken und immer die Herkunft der Nachrichten zu überprüfen. Für diese spezielle Form von Hackerangriffen gibt es auch gezielte Anti-Phishing-Trainings.

Eavesdropping-Angriffe

Eavesdropping-Angriffe oder Lauschangriffe treten auf, wenn ein Hacker die Kommunikation zwischen zwei Parteien ohne deren Zustimmung abhört, um sensible Informationen zu erhalten.

Wie Eavesdropping-Angriffe funktionieren

Bei einem Eavesdropping-Angriff kann der Hacker verschiedene Methoden verwenden, um die Kommunikation abzufangen, wie zum Beispiel das Sniffing von Netzwerkpaketen, das Abfangen von Telefonanrufen oder Textnachrichten oder das Abhören verschlüsselter Kommunikation.

Wie man Eavesdropping-Angriffe verhindert

Um Eavesdropping-Angriffe zu verhindern, ist es wichtig, sichere Netzwerke für die Kommunikation zu verwenden, sensible Kommunikation zu verschlüsseln, VPNs für Internetverbindungen zu verwenden und darauf zu achten, welche Informationen öffentlich geteilt werden.

Prävention und Abwehr im Lichte des jüngsten Anstiegs von Hackerangriffen in Italien

Wie wir gesehen haben, sind Hackerangriffe nicht nur häufiger geworden, sondern auch immer vielfältiger und komplexer. Es gibt leider kein Rezept, um Hacking zu vermeiden: Sicher ist, dass es besser ist, alles zu tun, um Hackerangriffe zu verhindern, sich mit geeigneten Abwehrsystemen auszustatten und das Personal Ihres Unternehmens zu schulen, als erst nach einem Angriff einzugreifen. Aus diesen Gründen investiert ACS Data Systems, als spezialisierter IT-Service-Provider für Cybersicherheit, viele Ressourcen, um sein Angebot zu verbessern, einschließlich der Einrichtung eines spezialisierten Security Operations Center (SOC), das Kunden unterstützt, die sich für ACS Managed Services: denn in der IT-Sicherheit ist Vorbeugen immer besser als Heilen.