Welche sind die Phasen eines Cyberangriffs?

Ein Sprichwort, das wir alle kennen, lautet "vorbeugen ist besser als heilen": Gut oder schlecht haben wir alle unsere Interpretationen davon, was es für uns und unseren Lebensstil bedeutet. Aber es ist auch eines der am häufigsten verwendeten Sprichwörter von IT-Sicherheitsexperten.

Da wir in immer größer werdenden Netzwerken arbeiten, und oft auch außerhalb des traditionellen Unternehmensumfelds mit der Einführung von Smart Working, sind Unternehmen einer wachsenden Anzahl von Bedrohungen ausgesetzt: Es ist nicht mehr möglich, sich passiv zu verteidigen, sondern wir müssen darüber nachdenken, wie wir zukünftige Angriffe verhindern können. Es ist daher nicht überraschend, dass die Begriffe Blue Team, Red Team e Purple Team, die die Ansätze verschiedener Teams zur IT-Sicherheit definieren, und Zero-Day-Schwachstellen, die noch nicht entdeckten Schwachstellen, mittlerweile an der Tagesordnung sind.

Unternehmensinfrastrukturen müssen daher Skalierbarkeit und Agilität, aber auch Sicherheit garantieren, indem sie den Schutz vor Schwachstellen, das Incident-Management, die Zugangskontrolle und die Bewertung potenzieller Schäden gewährleisten, die nicht nur aus dem Verlust wichtiger oder sensibler Daten, sondern auch aus den Kosten, die durch den vollständigen Stillstand des Unternehmens entstehen, resultieren können.

Die meisten Unternehmen beschränken sich auf die Perimetersicherheit, die von grundlegender Bedeutung ist, insbesondere wenn man sich für ein NGFW - Next Generation Firewall. Aber es ist jetzt eine notwendige, aber nicht mehr ausreichende Bedingung.

Welche sind die Phasen eines Hackerangriffs?

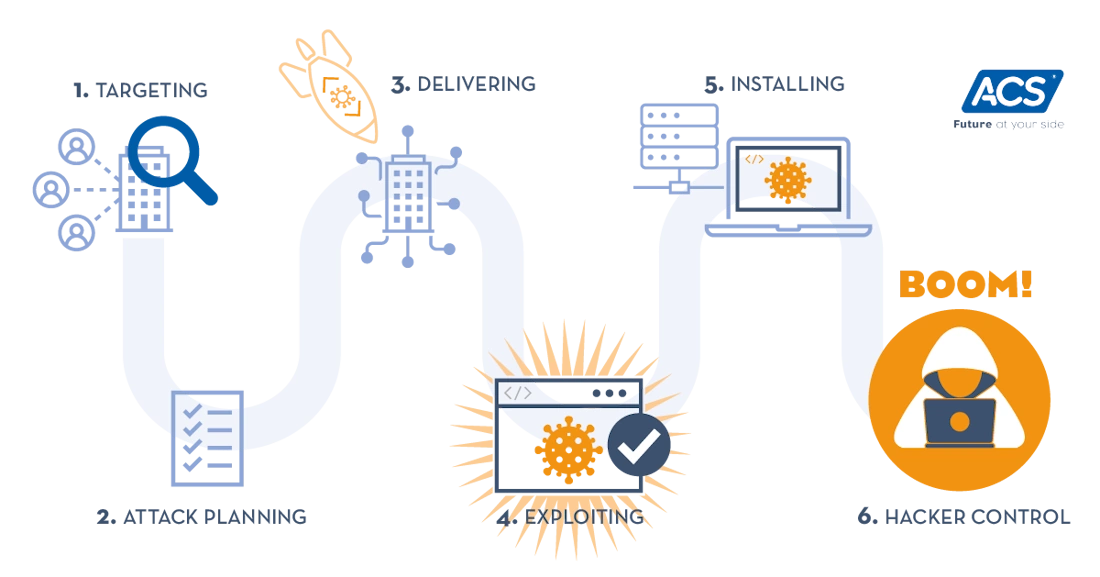

Um zu verstehen, wie man sich verteidigt, ist es wichtig zu verstehen, wie das Framework eines Hackerangriffs funktioniert. Üblicherweise werden moderne Cyberangriffe in 6 unterschiedliche Phasen eingeteilt:

- Targeting oder Aufklärung

- Attack planning

- Delivering

- Exploiting

- Installing

- Hacker Control

Targeting: Aufklärung und Identifikation des Ziels

Dies ist die Anfangsphase, in der der Hacker sein Ziel studiert und die Art von Unternehmen und Arbeitsprofilen auswählt, die er ins Visier nehmen will. Es ist die Studienphase, in der ein “Informationscraping” auf Kosten des Unternehmens und seiner Mitarbeiter stattfindet. In dieser Phase erstellen die Angreifer eine Liste potenzieller Opfer, die sie angreifen können.

Glücklicherweise gibt es Techniken, um Sicherheitslücken in Ihrem System im Voraus zu entdecken: Bei ACS bieten wir einen Vulnerability Assessment Service an, mit dem die Schwachstellen eines Netzwerks im Voraus identifiziert werden können; ein weiterer sehr wichtiger Service ist die OSINT-Analyse, ein Verfahren, das es ermöglicht, Informationen über eine Person oder ein Unternehmen im Internet mit Hilfe spezieller OSINT Tools zu finden.

Attack Planung des Angriffs

In dieser Phase entwirft der Hacker einen Angriffsplan, um die Schwächen des Opfers durch eine klar definierte Strategie auszunutzen, die in der Regel für eine große Anzahl von Unternehmen wiederholt wird. Nach einem genauen Playbook wird die Malware versuchen, genau die in der vorherigen Phase identifizierten Schwachstellen auszunutzen.

Delivering: Beginn des Angriffs

Eine sehr kritische Phase ist die Lieferung, in der der Hacker das Opfer mit einem sogenannten RAT oder DROPPER infiziert, der oft wochenlang verborgen und inaktiv bleibt. Es handelt sich tatsächlich um den Schlüssel, der die Tür für verschiedene Arten von Malware öffnen und dem Angreifer ermöglichen kann, die Art des Angriffs während des Laufs zu ändern, falls die Bedingungen oder die Verteidigung des Opfers vor der Aktivierung ändern sollten. Dies ist der Moment, in dem das Opfer erhebliche Möglichkeiten hat, den Angriff abzufangen und zu blockieren, da oft der menschliche Faktor ins Spiel kommt. Nehmen wir zum Beispiel Phishing, eine der am weitesten verbreiteten Online-Betrugsarten: Um dies zu verhindern, simulieren Unternehmen oft Phishing-Angriffe um ihre Mitarbeiter zu schulen. Aus diesem Grund bietet ACS unter seinen Cybersecurity-Produkten Phishing-Training an, das Schulung und Tests für Mitarbeiter beinhaltet.

Exploiting: Aktivierung der Malware

Exploiting ist der Moment, in dem die Malware tatsächlich im System des Opfers implementiert und aktiviert wird. Oft handelt es sich um speziell auf die geografische Region des betroffenen Unternehmens zugeschnittene Malware, die auf speziellen Darkweb-Gruppen relativ leicht erworben werden kann. Es können ganze Angriffswellen beobachtet werden, die die gleichen Schwachstellen ausnutzen und sich auf dieselben Malware verlassen. Es gibt Lösungen, die mit Algorithmen und KI (Künstlicher Intelligenz) in der Lage sind, diese Wellen vorherzusagen oder abzufangen und dabei helfen, die Lücken zu schließen, bevor es zu spät ist. Eine solche Lösung ist der Managed Firewall, ein gemanagter Dienst, der fortschrittliche Firewalls nutzt und deren Wartung und Management einem spezialisierten Team überlässt. Oft beginnt selbst der komplexeste Angriff, indem er eine Systemlücke ausnutzt, die einfach durch die Installation eines vom Hersteller bereitgestellten Updates hätte geschlossen werden können. Leider wurde oft, meist aufgrund fehlender Fähigkeiten oder menschlicher Ressourcen, nicht die Zeit gefunden, dies zu tun. Dies ist einer der klassischen Gründe, warum jedes Unternehmen einen Firewall-as-a-Service wählen sollte.

Installing: Installation des Malware

Nachdem das System infiziert wurde, wird die Malware tatsächlich im Netzwerk des Opfers installiert. Oft handelt es sich dabei um sogenannte Backdoors, Schadsoftware oder zeitgesteuerte Aktivitäten. In dieser Phase werden in der Regel erste Anomalien im Verhalten der verschiedenen Unternehmens-Endpoints aufgezeichnet. Eine Verhaltensanalyse-Lösung für Endpunkte, wie das Managed Detection & Response (MDR) ermöglicht es, diese Anomalien zu bemerken und infizierte Geräte zu blockieren, bevor sich das Virus ausbreitet. Der größte Unterschied zwischen MDR und traditionellem Antivirus besteht darin, dass ersteres jede verdächtige Aktivität der Endpunkte dank ausgefeilter KI-Algorithmen erkennt, während das letztere auf vordefinierten Hashes und Signaturen basiert und daher nur die Viren erkennt, die es kennt. Wenn die Angreifer eine moderne und für das Antivirus unbekannte Technik verwenden, können sie ungestört handeln: Aus diesem Grund empfehlen wir den Wechsel vom alten Antivirus zur Managed Detection & Response.

Hacker Control: Kontrolle durch den Angreifer

Die Malware öffnet einen Kanal zur angreifenden Basis, und ermöglicht es, das Opfer aus der Ferne zu manipulieren und den Angriff optimal zu steuern. Ab diesem Zeitpunkt hat der Angreifer die volle Kontrolle und kann den Angriff nach Belieben steuern. Die Ziele können vielfältig sein: Sammeln von Anmeldeinformationen, Eskalieren von Privilegien, Durchführen von "seitlichen Bewegungen" innerhalb des Netzwerks, Ausschleusen sensibler Daten, Verschlüsseln von Daten, Ändern von Daten oder Konfigurationen. Das Ende des Angriffs wird dem Opfer auf sehr explizite Weise mitgeteilt: Alle Daten, einschließlich des Backups, werden verschlüsselt und sind somit tatsächlich unzugänglich. Das Endziel: große Geldsummen durch eine Lösegeldforderung zu erpressen, die, wie wir daran erinnern, strafbar zu zahlen ist. Im Falle eines Angriffs ist das erste, was zu tun ist, den Vorfall bei der Polizei zu melden und das Verfahren der Incident Response einzuleiten, einem Verfahren zur Reaktion auf Cyberangriffe, das darauf abzielt, die Situation zu stabilisieren, Schäden zu begrenzen und schnell wieder in Gang zu kommen. Ein Anwendungsbeispiel für die Incident Response von ACS finden Sie im Zeugnis von Menz & Gasser.

Cybersicherheit, wie fängt man an?

Leider sind viele Unternehmensleiter der Meinung, dass ein einfacher Virenschutz ausreicht, um ihre Infrastruktur vor Eindringlingen zu schützen, oder dass ihr Unternehmen kein attraktives Ziel für externe Angriffe ist. Das sind jedoch zwei Mythen, die unbedingt widerlegt werden müssen.

Immer öfter werden Unternehmen in "Multiple Target"-Offensiven getroffen, die mittlerweile 20% aller Angriffe ausmachen. Dabei handelt es sich um Angriffe auf mehrere Ziele, oft ohne Unterscheidung: Ein Angriff kann also jede Art von Unternehmensrealität treffen, und ein herkömmlicher Virenschutz bietet keinen ausreichenden Schutz gegen Techniken, die auf Phishing, KI oder Social Engineering basieren.

Was also tun? Personal ist knapp und wird immer teurer. Einen Cybersicherheitsanalysten für Ihr Unternehmen zu finden, wird immer schwieriger, und die schlechte Nachricht ist, dass eine Person möglicherweise nicht ausreicht. Daher bewegt sich der Markt zunehmend in Richtung Managed Services. Es wird immer häufiger, die Sicherheit des eigenen Unternehmens an einen IT-Dienstleister auszulagern, um von dessen Erfahrung und Skaleneffekten zu profitieren. Ein zuverlässiger Partner verfügt nicht nur über die personellen Ressourcen, um Notfällen zu begegnen, sondern sammelt auch ständig neue Erfahrungen und setzt sich täglich mit neuen Angriffstechniken auseinander. Gartner bestätigt diesen Trend und prognostiziert, dass bis 2025 über 60% der Unternehmen einen Managed Detection & Response-Service in Anspruch nehmen werden.