Le tipologie di attacchi hacker più comuni e come prevenirle

Gli attacchi di hacker sono diventati una minaccia costante nel mondo digitale di oggi. Con l'aumento dell'uso della tecnologia, l'incidenza di questi attacchi malevoli è in costante crescita. Nello specifico, gli attacchi hacker in Italia sono cresciuti del 169% nel 2022 secondo i dati raccolti dal rapporto Clusit.

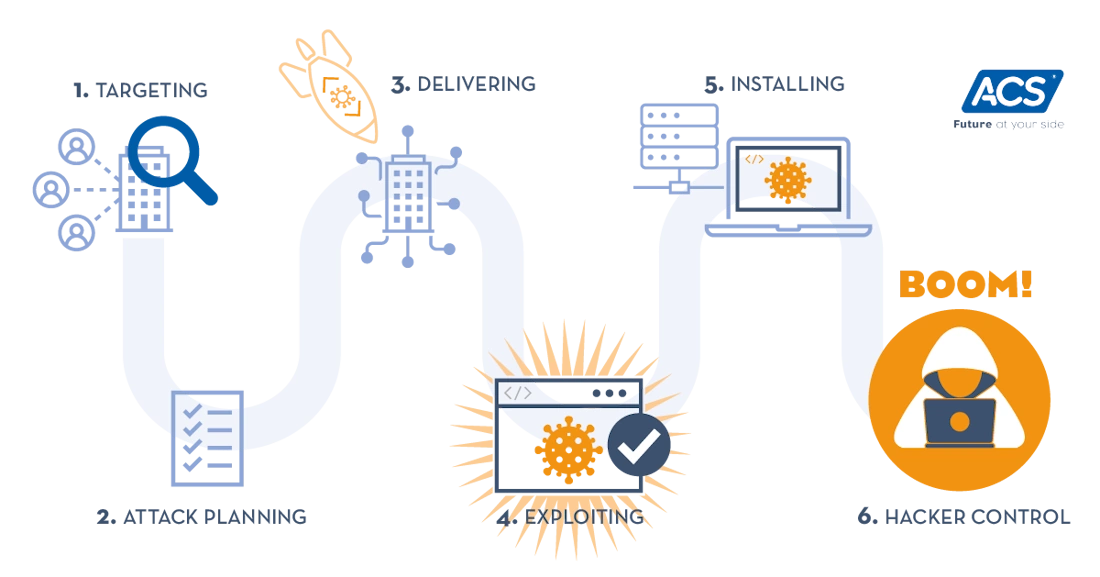

Hacker significa, traducendo il termine letteralmente dall’inglese, colui che taglia, infrange, si apre un varco, e definisce persone esperte di informatica che utilizzano le loro competenze per “sovvertire” la tecnologia, per fini etici o criminali. Per quanto, infatti, esistano anche forme di hackeraggio volte a favorire lo sviluppo e il miglioramento di sistemi e applicazioni esistenti, nell’immaginario collettivo hackerare significa cercare di violare un sistema informatico pubblico o privato al fine di estorcere denaro, dati, o entrambi. Negli anni non solo il numero di attacchi è cresciuto, ma sono anche aumentate e si sono diversificate le tipologie di cyberattacchi. In questo articolo vedremo le principali e più rischiose per la cybersecurity.

Attacchi Denial-of-service (DoS) e Distributed Denial-of-service (DDoS)

Gli attacchi DoS e DDoS sono tra le forme più comuni e rischiose di attacco hacker. Questi attacchi sovraccaricano le risorse di un sistema (ad esempio un server o un sito web), rendendolo incapace di rispondere alle richieste di servizio e di fatto non utilizzabile fino a quanto gli sviluppatori non ripristinano la situazione.

Come funzionano gli attacchi DoS e DDoS

Un attacco DoS utilizza una botnet, un insieme di sistemi infettati, per inondare le risorse di un sistema con richieste di connessione, rendendolo incapace di rispondere. Un attacco DDoS, d'altro canto, è lanciato da numerosi botnet infettati da un software maligno controllato da uno o più hacker, risultando quindi molto più veloce nel saturare le risorse.

Tipi di attacchi DoS e DDoS

Esistono vari tipi di attacchi DoS e DDoS, tra i quali i più comuni sono l'attacco TCP SYN flood, l'attacco teardrop, l'attacco smurf e l'attacco ping-of-death e le botnet.

Come prevenire gli attacchi DoS e DDoS

Per prevenire gli attacchi DoS e DDoS, è possibile munirsi di un Managed Firewall configurato per bloccare i pacchetti SYN in entrata, aumentare la dimensione della coda di connessione, diminuire il timeout sulle connessioni aperte e utilizzare sistemi di rilevazione delle intrusioni.

Attacchi SQL Injection

Un attacco SQL Injection avviene quando un hacker sfrutta una vulnerabilità nel codice di un'applicazione web per inserire ed eseguire comandi SQL dannosi.

Come funzionano gli attacchi SQL Injection

In un attacco SQL Injection, l'hacker inserisce codice SQL dannoso in un campo di input dell'applicazione web. Quando l'applicazione esegue il codice, può rivelare dati sensibili, modificare o eliminare dati o eseguire altre azioni dannose. Si tratta di un attacco che non ha bisogno di apparecchiature complesse, e può essere lanciato da un qualsiasi PC connesso ad Internet.

Come prevenire gli attacchi SQL Injection

Per prevenire gli attacchi SQL Injection, è importante utilizzare query parametrizzate o stored procedure, validare e sanificare tutti i dati di input e limitare i privilegi del database. Anche in questo caso valgono tutte le raccomandazioni classiche legate al mondo della cybersecurity, come tenere aggiornati i propri sistemi e utilizzare servizi o sistemi di sicurezza come Managed Detection and Response e antivirus.

Attacchi malware

Il malware è un software dannoso che, se installato in un sistema, può danneggiare o disabilitare i sistemi informatici e propagarsi all’interno dell’infrastruttura di rete. Tra i malware più famosi si possono annoverare i ransomware, i trojan, i virus polimorfici, gli adware e gli spyware.

Come funzionano gli attacchi di malware

I malware possono essere diffusi attraverso e-mail, siti web dannosi, download di software o dispositivi di memoria infetti. Una volta installato su un computer, il malware viene utilizzato soprattutto pre rubare dati, danneggiare file o causare problemi al fine di richiedere un riscatto.

Come prevenire gli attacchi di malware

Per prevenire gli attacchi di malware, è importante mantenere aggiornato il sistema operativo, utilizzare un software antivirus o di endpoint detection affidabile, evitare di scaricare software da fonti non affidabili e fare attenzione a e-mail e messaggi sospetti.

Attacchi Cross-Site Scripting (XSS)

Gli attacchi XSS avvengono quando un hacker inserisce script dannosi nelle pagine web visualizzate dagli utenti, con l'intento di rubare dati o manipolare il comportamento del sito web, o ancora di installare dei malware.

Come funzionano gli attacchi XSS

In un attacco XSS, l'hacker sfrutta una vulnerabilità in un sito web che permette l'inserimento di codice client-side (come JavaScript) nelle pagine web visualizzate dagli utenti. Le conseguenze possono essere potenzialmente disastrose: dal furto di dati di login fino ai dati delle carte di pagamento.

Come prevenire gli attacchi XSS

Per prevenire gli attacchi XSS sul proprio sito, è importante validare e sanificare tutti i dati di input, tenere aggiornati i servizi di hosting e CMS, utilizzare politiche di sicurezza dei contenuti e implementare misure di protezione contro XSS nel codice del sito web.

Attacchi Man-in-the-middle (MitM)

Un attacco MitM avviene quando un hacker si inserisce nelle comunicazioni tra due soggetti, ad esempio un client e un server, senza che questi soggetti se ne accorgano.

Come funzionano gli attacchi MitM

In un attacco MitM, l'hacker dirotta una sessione tra un client fidato e un server di rete. Il computer dell'hacker sostituisce il suo indirizzo IP con quello del client fidato, facendo credere al server di essere ancora in comunicazione con il client reale.

Tipi di attacchi MitM

Esistono vari tipi di attacchi MitM, che si differenziano prevalentemente in base alla piattaforma in cui sono effettuati. I più i più comuni sono il dirottamento della sessione, l'IP spoofing, l'attacco replay e il man in the browser.

Come prevenire gli attacchi MitM

La crittografia e i certificati digitali forniscono una protezione efficace contro gli attacchi MitM, garantendo sia la riservatezza che l'integrità delle comunicazioni. Inoltre, oltre alle consuete best practice di aggiornamento dei sistemi e utilizzo di antivirus, per prevenire questi attacchi hacker va prestata particolare attenzione quando ci si collega tramiti reti Wi-Fi pubbliche o quando si ricevono link sospetti.

Phishing e spear phishing

Il phishing e lo spear phishing sono tecniche di inganno utilizzate per ottenere informazioni sensibili, come username, password e dati di carte di credito.

Come funzionano il phishing e lo spear phishing

In un attacco di phishing, l'hacker invia un'e-mail o un messaggio fittizio che sembra provenire da un'organizzazione legittima. L'obiettivo è indurre l'utente a scaricare file compromessi o cliccare dei link fittizi per rivelare informazioni sensibili. Lo spear phishing, invece, è una forma più mirata di phishing in cui l'hacker si concentra su un individuo o un'organizzazione specifica.

Come prevenire il phishing e lo spear phishing

Per prevenire il phishing e lo spear phishing, è importante non rispondere a e-mail o messaggi sospetti, non cliccare su link sconosciuti e verificare sempre l'origine dei messaggi. Per questa forma particolare di attacco hacker esistono anche percorsi mirati di formazione anti-phishing.

Attacchi di Eavesdropping

Gli attacchi di eavesdropping, o intercettazione, avvengono quando un hacker intercetta e ascolta le comunicazioni tra due parti senza il loro consenso al fine di ottenere informazioni sensibili da sfruttare.

Come funzionano gli attacchi di Eavesdropping

In un attacco di eavesdropping, l'hacker può utilizzare vari metodi per intercettare le comunicazioni, come ad esempio sniffing di pacchetti di rete, intercettazione di telefonate o messaggi di testo, o intercettazione di comunicazioni criptate.

Come prevenire gli attacchi di Eavesdropping

Per prevenire gli attacchi di eavesdropping, è importante utilizzare reti sicure per le comunicazioni, cifrare le comunicazioni sensibili, utilizzare VPN per le connessioni a Internet e fare attenzione alle informazioni condivise in pubblico.

Prevenire e difendersi alla luce del recente aumento di attacchi hacker in Italia

Come visto, quindi, gli attacchi hacker non solo sono aumentati di frequenza, ma sono anche sempre più vari e complessi. Non esiste purtroppo una ricetta per evitare di finire vittima di hackeraggio: certo è che fare di tutto per prevenire gli attacchi hacker, dotandosi di adeguati sistemi di difesa e formando il personale della propria azienda, rappresenta una scelta più lungimirante rispetto ad intervenire una volta attaccati. Per questi motivi ACS Data Systems, in quanto IT Service Provider specializzato in cybersecurity, sta investendo tante risorse al fine di migliorare la propria offerta, non da ultimo la creazione di un SOC (Security Operations Center) specializzato che supporta i clienti che scelgono i Managed IT Services: perché in ambito sicurezza informatica prevenire è sempre meglio che curare.